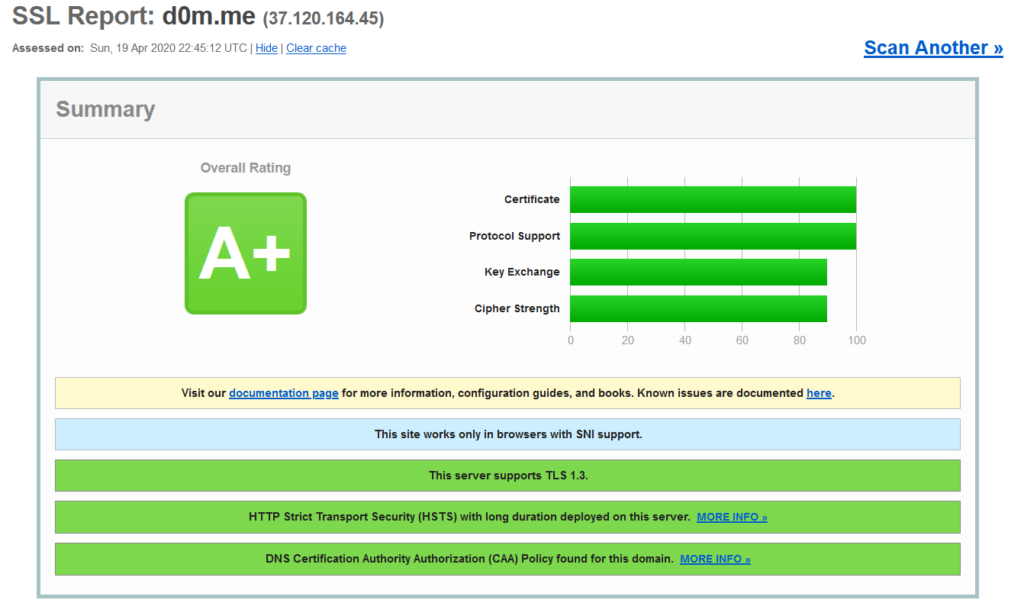

Mithilfe des SSLLabs Servertests ist es möglich den eigenen Webserver hinsichtlich TLS Einstellungen stetig zu überprüfen.

Debian 9 wird aktuell mit Apache 2.4.25 ausgeliefert, der leider noch keinen Support für das neuste (und sicherste) TLS 1.3 mitbringt.

Debian 10 wird mit Apache 2.4.38 / OpenSSL 1.1.1 bestückt und unterstützt somit TLS 1.3.

Dennoch ist es möglich auch mit TLS 1.2 ein A-Rating zu erhalten, indem man lediglich die besten Ciphers anbietet und alle anderen TLS Versionen deaktiviert.

Folgende Settings in der Datei /etc/apache2/mods-enabled/ssl.conf ermöglichen dies:

SSLHonorCipherOrder On

SSLCipherSuite TLSv1.3:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384

SSLCompression off

SSLProtocol +all -SSLv3 -TLSv1 -TLSv1.1Diese Einstellungen gewährleisten auch dass TLS 1.3 sofort unterstützt wird, sobald der Server dieses Protokoll kennt. Alle weiteren Einstellungen können auf dem Standardwert belassen werden.

Achtung: Durch den Wegfall von TLSv1 und TLSv1.1 werden sehr alte OS/Browser Kombinationen nicht mehr unterstützt. Ein Beispiel hierfür wäre IE 8 auf Windows XP. Wer diese Clients weiterhin unterstützen möchte, findet auf Applied Crypto Hardening ein passendes Konfigurationsbeispiel.

Aktuelle Clientsysteme verwenden die beiden bis dato als sicher geltenden Ciphers ECDHE-RSA-AES256-GCM-SHA384 und ECDHE-RSA-AES128-GCM-SHA256, während auch älteren Clients der Verbindungsaufbau über ECDHE-RSA-AES256-SHA384 (CBC) ermöglicht wird.

Diese CBC Cipher gilt zwar als problematisch, wird aber nur von alten Clients verwendet und beherrscht dennoch Forward Secrecy. Im SMTP Bereich spielt diese Cipher ebenfalls noch eine bedeutende Rolle und ist z.B. seitens Outlook.com die Standard-Cipher für ausgehende E-Mails.

Wenn man keine älteren Client Systeme untersützen muss, dann empfiehlt es sich diese Cipher nicht zu verwenden:

SSLCipherSuite TLSv1.3:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256